来自Qihoo 360 Gear Team的安全研究员石磊(360信息安全部)发现OpenSSL中存在一个影响广泛的远程匿名拒绝服务漏洞,该漏洞被命名为“SSL Death Alert” (即“OpenSSL红色警戒”漏洞),通用漏洞编号CVE-2016-8610。

目前已确认该漏洞影响到互联网广泛提供HTTPS(包括SSL和TLS协议)服务的Nginx,OpenSSL官方已经于2016-09-22完成源码层面的修复,建议立即跟进修复!

1 什么是OpenSSL

OpenSSL 是一个开源的安全套接字层实现库,包括常见的密码算法(RSA、AES、DES等)、常用的密钥和证书封装管理功能及SSL协议,并提供丰富的应用程序供测试或其它目的使用。OpenSSL具有优秀的跨平台性能,OpenSSL支持Linux、Windows、BSD、Mac、VMS等平台。在HTTPS协议实际应用方面,它经常和Nginx、Apache等搭配使用提供安全的Web服务。

2 漏洞与危害描述

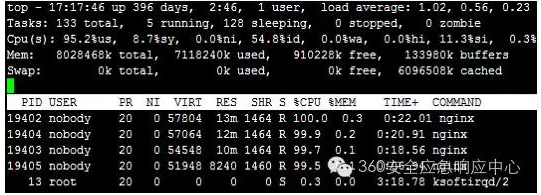

在OpenSSL针对SSL/TLS协议握手过程的实现中,允许客户端重复发送打包的 “SSL3_RT_ALERT” -> “SSL3_AL_WARNING” 类型明文未定义警告包,且OpenSSL在实现中遇到未定义警告包时仍选择忽略并继续处理接下来的通信内容(如果有的话)。攻击者可以容易的利用该缺陷在一个消息中打包大量未定义类型警告包,使服务或进程陷入无意义的循环,从而导致占用掉服务或进程100%的CPU使用率。

所有使用OpenSSL版本库中的SSL/TLS协议都是可能受影响的(我们没有做更多的验证), 其中提供HTTPS服务的Nginx是可以容易的被攻击到无法提供服务。

该漏洞被命名为 “SSL Death Alert”,即“OpenSSL红色警戒”漏洞。

“SSL Death ALert“漏洞由来自奇虎360 Gear Team的安全研究员石磊(360信息安全部)发现并报告给OpenSSL官方和相关开源组织,通用漏洞编号为CVE-2016-8610。

3 CVE编号

CVE-2016-8610

4 影响的OpenSSL版本

- OpenSSL 1.1.0

- OpenSSL 1.0.2 – 1.0.2h

- OpenSSL All 1.0.1

- OpenSSL All 0.9.8

5 不受影响的版本

- OpenSSL >= 1.0.2j

- OpenSSL >= 1.1.0b

6 缓解措施

暂无

7 修复建议

建议立即对受影响和可能受影响的业务进行安全补丁或升级到不受影响的版本。

8 参考

[1] http://security.360.cn/cve/CVE-2016-8610/

[3] https://access.redhat.com/security/cve/CVE-2016-8610/